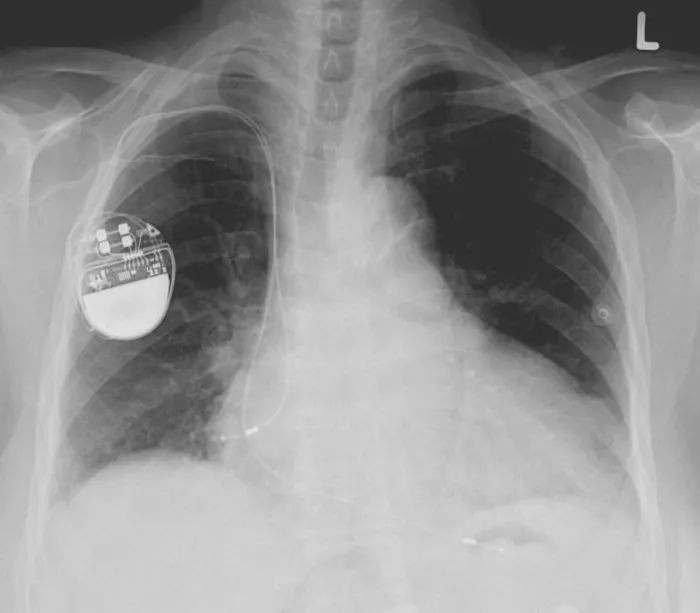

安全研究人員稱,心臟起搏器製造商 Medtronic 沒有使用加密保護韌體更新,讓駭客能遠端安裝惡意韌體危及患者的生命。在美國拉斯維加斯舉行的 Black Hat 安全會議上,Billy Rios 和 Jonathan Butts 稱,他們早在 2017 年 1 月就將漏洞報告給了 Medtronic,然而至今他們開發的概念驗證攻擊仍然有效。

他們演示了對控制心臟起搏器的裝置 CareLink 2090 programmer 的攻擊。由於 Medtronic 沒有使用 HTTPS 加密連線和數字簽名韌體,研究人員能迫使裝置安裝惡意韌體,利用這個控制裝置改變治療方法去危及患者生命,比如增加電擊次數。

Medtronic 隨後發表宣告聲稱該攻擊只對舊型號有效,而且需要改變預設設定啟用遠端功能。

*來源:cnBeta.COM

更多資訊

◈ 威盛的 C3 CPU 被髮現存在硬體後門

http://t.cn/RD9GHTK

◈ 美國PGA遭遇勒索軟體攻擊 駭客要求用比特幣支付

http://t.cn/RD9GRLG

◈ Windows 10 將提供一次性沙盒執行可疑程式

http://t.cn/RD9GnJk

◈ 面部識別工具為安全專業人員提供與壞人使用的相同工具

http://t.cn/RD9GuBM

(資訊來源於網路,安華金和蒐集整理)

知識星球

知識星球