近日,瑞星釋出了《2018年中國網路安全報告》,報告顯示2018年病毒活動十分活躍,資料洩露和網路攻擊事件頻發,包括Facebook、GitHub、A站、華住酒店、臺積電等全球大中小企業均遭受不同程度的影響,網路安全依然不容小覷。

2018年新增病毒樣本暴增56%

2018年瑞星“雲安全”系統共截獲病毒樣本總量7,786萬個,病毒感染次數11.25億次,病毒總體數量比2017年同期上漲55.63%。由於利益的驅使,更多領域的犯罪分子投入到了挖礦病毒與勒索病毒領域,同時,病毒與防毒軟體的對抗越來越激烈,攻擊者持續更新迭代病毒,導致病毒有了極大地增長。

報告期內,北京市病毒感染2.26億人次,位列全國第一,其次為廣東省0.92億人次及山東省0.65億人次。

圖:2018年病毒感染地域Top10

廣東省勒索病毒感染次數位列全國第一

2018年瑞星“雲安全”系統共截獲勒索軟體感染次數687萬次,其中廣東省感染179萬次,位列全國第一,其次為上海市77萬次,北京市52萬次及江蘇省33萬次。

圖:2018年勒索軟體感染地域分佈Top10

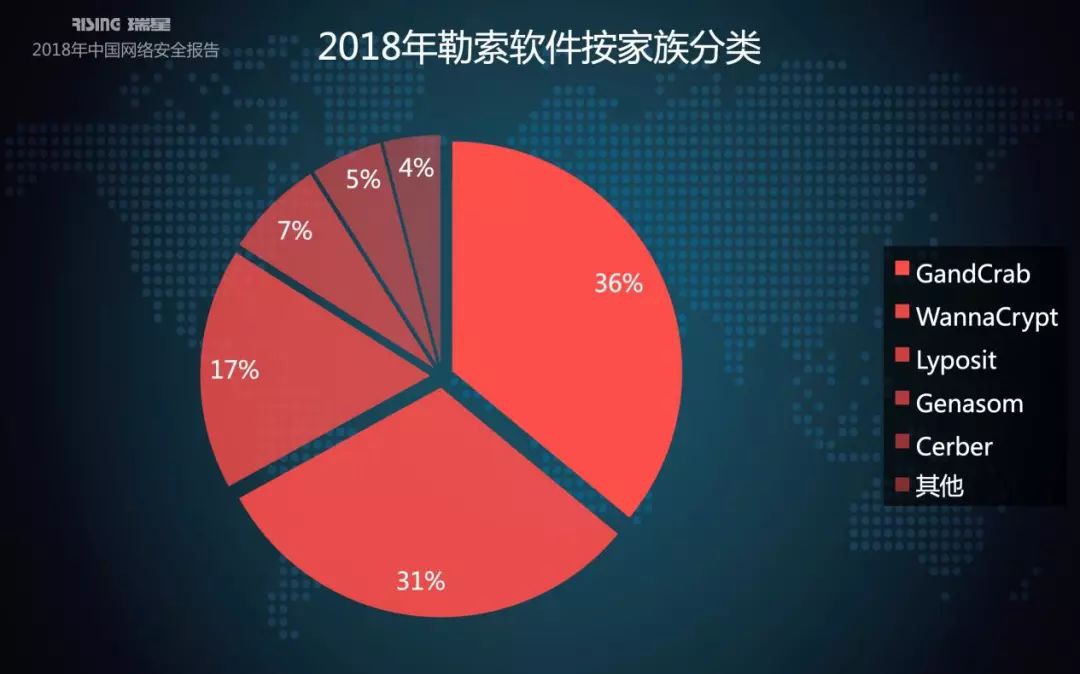

透過對瑞星捕獲的勒索樣本按家族分析發現,GandCrab家族佔比36%,位列第一,其次為WannaCrypt佔比31%,以及Lyposit佔比17%。

圖:2018年勒索軟體按家族分類

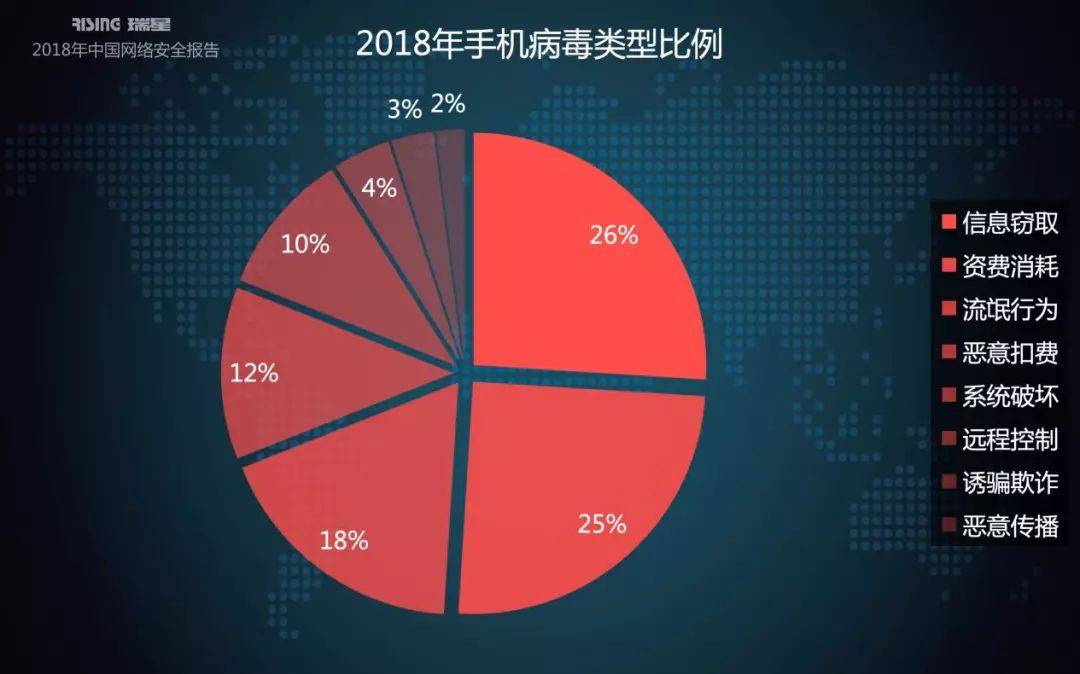

2018年手機病毒樣本增長26%

2018年瑞星“雲安全”系統共截獲手機病毒樣本640萬個,病毒總體數量比2017年同期上漲26.73%。新增病毒型別以資訊竊取、資費消耗、流氓行為、惡意扣費四類為主,其中資訊竊取類病毒佔比26%,位居第一。其次是資費消耗類病毒佔比25%,第三名是流氓行為類病毒佔比18%。

永恆之藍漏洞依然是影響最嚴重的漏洞之一

2018年CVE-2017-0144(永恆之藍漏洞)依然是影響最嚴重的漏洞之一,很多企業網際網路中仍然存在很多未打“永恆之藍”漏洞補丁的機器,導致其危害至今仍在持續。CVE-2017-0144是Microsoft Windows SMB服務中存在遠端程式碼執行漏洞,遠端攻擊者可透過傳送特製的資料包觸發漏洞,從而利用該漏洞執行程式碼。

由於美國國家安全域性NSA旗下的方程式組織,用來竊取情報的網路武器被洩露,導致很多攻擊者不需要掌握漏洞利用的知識,直接使用NSA洩露的工具就能發起永恆之藍漏洞攻擊,因此極大地降低了攻擊的門檻。此外MsraMiner挖礦病毒、Satan勒索病毒、Lucky勒索病毒也是利用永恆之藍漏洞進行傳播,影響範圍十分廣泛。

圖:病毒利用的永恆之藍攻擊工具包

較為活躍的GandCrab勒索挖礦病毒

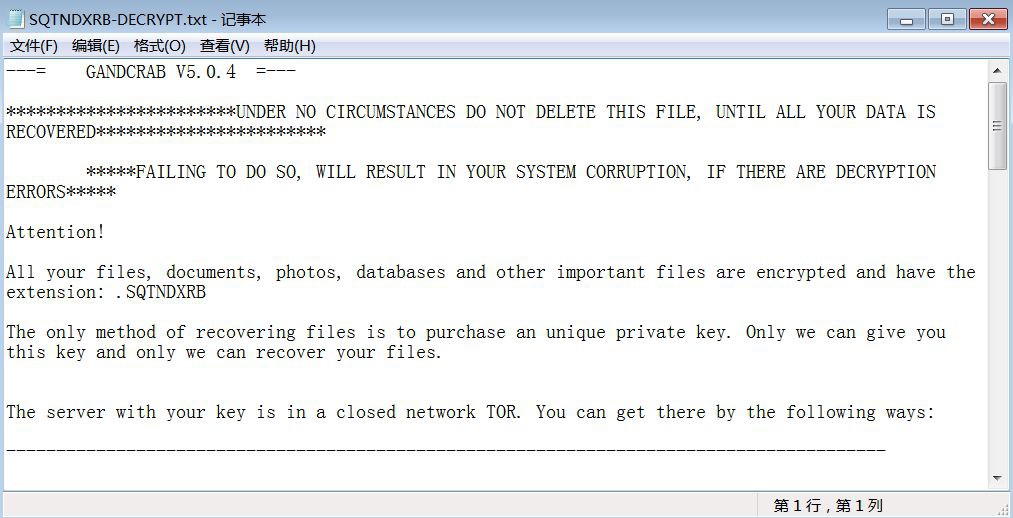

GandCrab勒索病毒從2018年年初一直活躍到年末,此病毒自出現以來持續更新對抗查殺。GandCrab隨著版本的不斷更新傳播方式也不斷變化,包括網站掛馬、偽裝字型更新程式、郵件、漏洞、木馬程式等。該家族普遍採用較為複雜的RSA+AES混合加密演演算法,檔案加密後幾乎無法解密,最近的幾個版本為了提高加密速度,對檔案加密的演演算法開始使用Salsa20演演算法,秘鑰被非對稱加密演演算法加密,若沒有病毒作者的私鑰,正常方式通常無法解密,給受害者造成了極大的損失。

圖:病毒釋放的勒索資訊

挖礦、勒索病毒呈一體化、蠕蟲化趨勢

以往勒索病毒和挖礦病毒有比較明顯的界限,隨著更多攻擊者投入到這一領域,獲取最大利益是他們的根本目的,因此勒索病毒和挖礦病毒的界限開始模糊,病毒執行後除了釋放勒索模組加密受害者計算機中的檔案之外,又開始釋放挖礦模組挖掘虛擬貨幣,消耗受害者計算機資源。

為了增加感染量,病毒呈現蠕蟲化的趨勢,病毒會透過弱口令和系統漏洞、多種web漏洞傳播,攻擊存在弱口令和漏洞的計算機。比如Satan勒索病毒、GandCrab勒索病毒,從2018年年初只負責勒索,逐步發展為透過漏洞和弱口令蠕蟲化傳播,並且開始挖礦。而Lucky和xbash病毒從一齣現就攻擊Windows和Linux雙平臺,透過漏洞和弱口令傳播挖礦和勒索病毒。

網路安全環境日益複雜,網路攻擊形式也呈多樣化發展,瑞星安全專家提醒廣大使用者務必提高網路安全意識,建議在日常使用電腦時,開啟系統自動更新,及時打補丁,電腦避免使用弱口令,不給不法分子可乘之機。發現電腦卡慢時應立即檢視CPU使用情況,若發現可疑行程可及時關閉。

知識星球

知識星球