來自FreeBuf.COM

*參考來源:kahusecurity,FB小編 secist 編譯

在一臺被入侵的伺服器上,我們發現了一個攻擊者遺留下來的指令碼。該指令碼是由JavaScript編寫的,主要功能是作為Windows後門及C&C;後端使用。在這裡我首先要向大家說聲抱歉,為了保護客戶的隱私,在本文中我不會對一些細節做太多的探討和描述。

該指令碼的體積非常的小隻有不到2KB,唯一能表明它的存在的是一個名為“wscript.exe”的執行行程,這是一個合法的Windows程式。指令碼的主要部分包含一個無限迴圈的命令等待,在將查詢字串“reflow”傳遞給C&C; 之後,它會休眠4個小時。

C&C;的回呼如下所示:

為了獲取更多的資訊,我開始在各種搜尋引擎和VirusTotal中搜索相關的程式碼段,但令我失望的是我什麼也沒發現。因此,我決定使用Recorded Future來幫助我尋找。Recorded Future可以透過掃描並分析成千上萬網站、部落格、twitter帳戶的資訊來找到目前和未來人們、組織、活動和事件之間的關聯性。

在傳回結果中匹配了三個在2017年12月刪除的匹配項。快取的資料和鏈接回的源幫助我用C&C;包恢復了壓縮檔案。

在軟體包中有四個主要指令碼(3個PHP和1個JavaScript檔案)被覆制到Web伺服器。web伺服器可能受到攻擊者控制或受到其它手段的危害。其中的主要指令碼index.php包含了一個SVG動畫,當訪問者碰巧訪問該頁面後,會看到如下畫面。

該指令碼顯示,當“reflow”傳遞到頁面時,惡意JavaScript檔案(被重新命名為一個PNG檔案)的內容將被髮送到受害者PC,並透過後門指令碼進行評估。惡意指令碼會透過WMI來獲取系統資訊,然後將該資訊作為其身份驗證方法的一部分發回。

在這裡我們可以看到,該惡意指令碼被無限迴圈執行,等待上傳,下載和執行等命令。

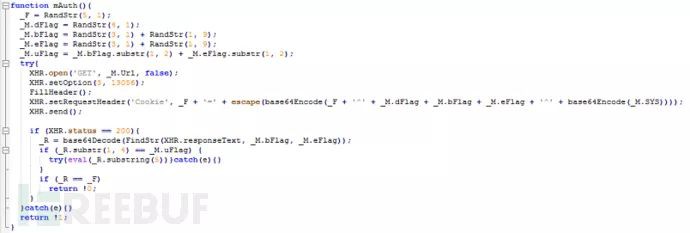

“mAuth”函式會生成短隨機字串,並將它們與系統資訊連線起來,併在Base64編碼後的Cookie中將其傳遞給C&C;。這些隨機字串很重要,因為它們被用作標記來識別包含在它們之間的指令。

資料透過AJAX回傳給C&C;。這裡有一個名為“FillHeader”的函式用來填充HTTP頭。

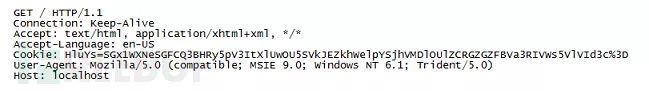

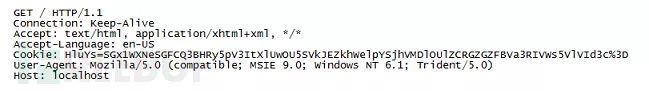

以下是當受害者PC檢查時HTTP請求的樣子:

對cookie值執行Base64解碼結果在第二行。在第二個符號顯示系統資訊後,重覆字串上的Base64解碼。

其中的一個PHP指令碼似乎是一個模板,被使用HTML程式碼修改以使頁面看起來合法(例如,它包含實際網頁的一部分)。該指令碼被重新命名並由index.php指令碼取用。該指令碼具有負責上傳和下載檔案以及建立活動日誌的所有功能。日誌檔案包括受害者的IP地址,上傳和下載的檔案,會話資訊等。

“Authentication”函式讀取來自受害者的cookie值並解析出系統資訊,以及定義用於建立日誌檔案名的變數。受害者的使用者名稱和計算機名稱為MD5雜湊,並被作為日誌檔案名稱的一部分使用。當受害者PC連線到C&C;時,會在C&C;伺服器上建立三個檔案:

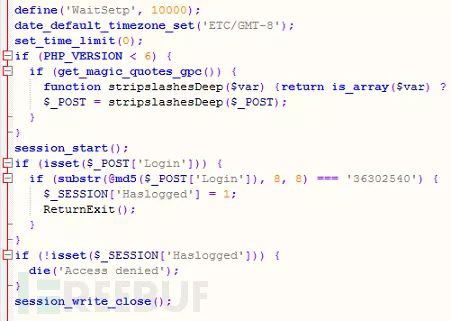

包中的最後一個PHP指令碼用於與受害PC進行互動,並將命令傳送給受害PC。請註意timezone和有趣的login方法。

可用的命令非常有限,但這已經足以讓攻擊者將更多更強大的工具上傳到受害者的PC上,並獲取更進一步的網路訪問許可權。最後,如果攻擊者意識到他們即將被髮現,他們可以使用此指令碼中內建的另一組命令,來刪除所有重要的日誌檔案。

●編號592,輸入編號直達本文

●輸入m獲取文章目錄

前端開發

更多推薦《18個技術類微信公眾號》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球